La creciente amenaza de ataques cibernéticos ha generado preocupación entre los usuarios de dispositivos móviles, incluidos los propietarios de iPhone. Si bien estos dispositivos cuentan con un sistema de seguridad robusto, no son completamente inmunes a posibles vulnerabilidades.

Los hackers pueden aprovechar fallos de seguridad para obtener acceso no autorizado, comprometiendo la privacidad y la seguridad de los usuarios. Aunque no existe un método infalible para detectar todos los ataques, hay señales que pueden indicar que un iPhone ha sido comprometido. Identificarlas a tiempo permite tomar medidas para mitigar posibles riesgos.

Rendimiento anormal del dispositivo

Un funcionamiento inusual en el rendimiento del iPhone puede ser una de las primeras señales de que el dispositivo ha sido afectado. Estos equipos se caracterizan por su eficiencia, por lo que una disminución repentina de la velocidad, el cierre inesperado de aplicaciones o demoras inusuales en su ejecución pueden ser indicios de actividad maliciosa.

Los programas maliciosos, como virus o software espía, pueden operar en segundo plano, consumiendo recursos del sistema y ralentizando el dispositivo. Además, un agotamiento inusualmente rápido de la batería podría deberse a procesos desconocidos en ejecución. Ante estos síntomas, se recomienda revisar el uso de recursos en la configuración del teléfono o realizar un restablecimiento parcial para determinar si el problema persiste.

Consumo excesivo de datos móviles

Un aumento inexplicable en el consumo de datos móviles puede ser otra señal de que un iPhone ha sido hackeado. Los dispositivos infectados con software malicioso suelen transmitir datos a servidores remotos sin conocimiento del usuario, lo que puede comprometer información personal, como credenciales de acceso o datos bancarios.

Si se detecta un consumo de datos significativamente superior al habitual, incluso sin utilizar aplicaciones que requieran un alto uso de conexión, es posible que el dispositivo esté enviando información sin autorización. Para verificarlo, se recomienda revisar la sección de uso de datos en la configuración del iPhone y detectar cualquier actividad inusual o aplicaciones desconocidas con un consumo excesivo.

Mensajes o llamadas desconocidas

La recepción de mensajes de texto extraños o llamadas de origen desconocido puede ser una señal de que el dispositivo ha sido comprometido. En algunos casos, los hackers utilizan el teléfono de la víctima para enviar mensajes con enlaces maliciosos o solicitar información personal a terceros.

Asimismo, ciertos tipos de software espía pueden manipular las funciones de llamada y mensajería sin que el usuario lo advierta. Si se encuentran mensajes enviados que no han sido escritos por el propietario del dispositivo o se reciben comunicaciones inusuales, es recomendable cambiar de inmediato las contraseñas y realizar un análisis de seguridad.

Configuraciones alteradas sin autorización

Un cambio inesperado en las configuraciones del iPhone puede ser una señal clara de intervención externa. Esto incluye modificaciones en contraseñas de cuentas vinculadas, activación de nuevas opciones de seguridad o instalación de perfiles de configuración desconocidos.

Los atacantes pueden modificar estos ajustes con el fin de mantener el acceso al dispositivo, incluso después de que el usuario intente tomar medidas correctivas. Ante cualquier alteración no reconocida en las configuraciones del sistema, se recomienda desinstalar perfiles sospechosos y restablecer las opciones de seguridad a sus valores predeterminados.

Aparición de aplicaciones desconocidas

La instalación de aplicaciones no reconocidas es otro indicio de un posible hackeo. En algunos casos, los atacantes descargan aplicaciones maliciosas para acceder a información personal o monitorear la actividad del dispositivo. Estas aplicaciones pueden ocultarse o disfrazarse como herramientas legítimas para evitar ser detectadas.

Si se identifican aplicaciones no autorizadas en el dispositivo, se recomienda eliminarlas de inmediato y revisar los permisos de las aplicaciones en la configuración del iPhone. Es fundamental asegurarse de que ninguna aplicación acceda a información sensible sin consentimiento.

En caso de sospecha de una vulnerabilidad de seguridad, tomar medidas preventivas, como la actualización del sistema operativo, el uso de autenticación en dos pasos y la revisión periódica de la actividad del dispositivo, puede contribuir a minimizar riesgos y proteger la privacidad del usuario.

Últimas Noticias

Cuáles son las mejores horas para utilizar la lavadora y ahorrar energía

Programar la lavadora en franjas económicas, mantener el equipo en buen estado y preferir ciclos cortos son estrategias que ayudan al consumo energético

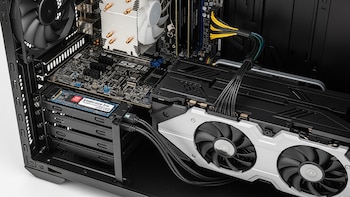

Su vecino le regaló una PC que pensó era obsoleta, pero en realidad valía miles de dólares

El equipo gratuito escondía hardware potente como una NVIDIA GeForce RTX 3090 y un procesador Intel Core i9-10850K

La primera computadora cuántica en universidades argentinas: así se capacita el talento para la próxima revolución tecnológica

Un equipo instalado en la Universidad Nacional de Hurlingham permite que estudiantes y científicos accedan a la vanguardia global

Todas las alternativas seguras para reemplazar a las memorias USB en 2026

La adopción masiva del conector USB tipo C y la superioridad de los SSD externos han limitado el pendrive a tareas técnicas, empujando a los usuarios hacia soluciones más rápidas

Crean el mapa 3D más grande del universo y revela cómo se formó el cosmos

El proyecto HETDEX logra reconstruir la estructura del cosmos de hace 11.000 millones de años, permitiendo visualizar cómo se agruparon las primeras galaxias