Las empresas acumulan cada vez más activos digitales olvidados que, lejos de ser inofensivos, representan un riesgo creciente en materia de ciberseguridad.

Servidores heredados, cuentas inactivas y repositorios abandonados conforman una “bodega” digital invisible para muchos equipos de TI (Tecnologías de la Información), pero fácilmente explotada por hackers y actores maliciosos, tal como advierte la empresa de ciberseguridad, Kaspersky, en su análisis reciente.

El peligro no está solo en la pérdida de control, sino en que estos elementos suelen mantenerse conectados, sin actualizaciones ni monitoreo, lo que amplía la superficie de ataque y puede comprometer información sensible y el cumplimiento de normativas de protección de datos.

El reto silencioso de las empresas

Con el paso del tiempo y la expansión de las operaciones digitales, muchas organizaciones han ido dejando atrás servidores físicos y virtuales, aplicaciones antiguas y cuentas de usuario que ya no se utilizan en el día a día. Sin embargo, estos activos permanecen conectados a la red corporativa, sin recibir actualizaciones ni someterse a controles de acceso adecuados.

El software heredado y las aplicaciones desactualizadas suelen mantener dependencias obsoletas, dejando vulnerabilidades críticas sin corregir durante años. A esto se suman los dispositivos olvidados tras migraciones, fusiones, adquisiciones o la finalización de proyectos de TI, lo que incrementa el riesgo de incidentes de seguridad.

Según datos de Let’s Encrypt, en 2024 cerca del 50% de las solicitudes de renovación provinieron de dispositivos desvinculados de sus dominios originales, lo que equivale a aproximadamente un millón de equipos olvidados aún conectados a la red global.

Cuál es el impacto en la seguridad, el cumplimiento y la eficiencia

Cuando estos activos pierden visibilidad para los equipos de seguridad y TI, dejan de estar bajo los modelos de gobernanza internos. Esto no solo aumenta el riesgo de ciberataques, también consume recursos técnicos y financieros que podrían destinarse a iniciativas estratégicas, impactando directamente en la eficiencia y la planificación a largo plazo.

Claudio Martinelli, director general para las Américas en Kaspersky, señaló que la falta de control sobre estos activos puede derivar en incumplimiento de las leyes de protección de datos y en incidentes que afectan la reputación y la estabilidad de la empresa.

De acuerdo con el informe de ciberseguridad, realizado entre 300 líderes de ciberseguridad en América Latina, la falta de madurez en los entornos de seguridad sigue exponiendo a las organizaciones. El 56% de los encuestados afirmó no contar con un calendario regular de evaluaciones de riesgo, revisando los controles solo tras incidentes o reportes en los medios.

Además, el 53% de los equipos de seguridad aún compila inteligencia de amenazas de forma manual, un método lento y propenso a errores, que dificulta el rastreo de activos antiguos en redes complejas. Esta postura reactiva impide detectar a tiempo los puntos débiles que pueden ser explotados por atacantes.

Recomendaciones para mitigar los riesgos

Para enfrentar este desafío, desde Kaspersky recomendaron a las empresas adoptar un enfoque proactivo y automatizado. Establecer políticas formales para la desactivación y desmantelamiento de servidores y aplicaciones es fundamental. Esto incluye la destrucción comprobada de los datos almacenados antes de apagar el hardware.

La integración de soluciones de Gestión de Identidad y Acceso (IAM) con los procesos de recursos humanos es clave para revocar de inmediato las cuentas de empleados o proveedores desvinculados, reduciendo así la superficie de ataque.

La automatización de evaluaciones de riesgo, la limpieza regular de cuentas y servidores inactivos, y la adopción de políticas claras para la gestión del ciclo de vida de los activos digitales son pasos fundamentales hacia una infraestructura más segura y eficiente. La “bodega” digital de las empresas no debe ser el eslabón más débil de la seguridad corporativa.

Detectar, monitorear y eliminar a tiempo los activos olvidados es hoy una prioridad para proteger tanto la información como la reputación y el cumplimiento normativo en el entorno digital actual.

Últimas Noticias

Cómo es la ciudad espacial que planea construir Elon Musk en la Luna

La estrategia del magnate es aprovechar la proximidad lunar para lanzar misiones regulares, reducir la dependencia de la Tierra y crear un entorno de experimentación tecnológica y científica

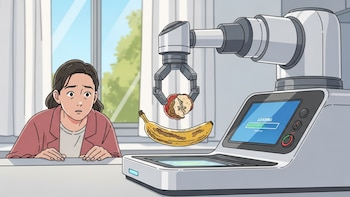

La maquina que puede oler si un alimento está en mal estado o no, superando el olfato humano

El dispositivo utiliza sensores químicos y algoritmos de inteligencia artificial para reconocer patrones olfativos en productos frescos

Cómo liberar espacio en Gmail gratis: guía para limpiar tu cuenta

Es fundamental que los usuarios revisen el espacio disponible en Drive y Google Fotos para optimizar la capacidad de almacenamiento de su correo electrónico

Cierre de Xuper TV y Magis TV: cómo ver películas gratis y de forma segura

Dos altenartivas para poder ver contenido sin tener que pagar nada son YouTube y Pluto TV

Gran actualización de Windows 11 potenciará Copilot y la IA en cada rincón del sistema operativo

El asistente de Microsoft permitirá realizar búsquedas, resúmenes y administración de archivos mediante lenguaje natural