Las campañas de phishing son cada vez más avanzadas. Un ejemplo es un ataque dirigido a usuarios de Apple usando como excusa una supuesta comunicación desde los canales legítimos de la propia empresa.

Esta estafa, detallada por Techradar, lo hacen a través de una llamada o un mensaje de texto, donde presentan información real, incluyendo un ticket de soporte para justificar la comunicación.

Así operan los estafadores para atacar a usuarios de Apple

La estrategia de este ataque está basada en la suplantación creíble de empleados del soporte técnico oficial de Apple. Los atacantes aprovechan la posibilidad de generar tickets auténticos en el sistema de ayuda de la compañía, una función que permite que cualquiera cree casos abiertos en nombre de cualquier usuario, enviando de este modo correos electrónicos verdaderos desde dominios oficiales de Apple.

De este modo, el destinatario baja sus defensas ante comunicaciones que solo debería recibir en instancias legítimas y voluntarias.

El procedimiento comienza con el envío de un mensaje de texto inesperado al usuario, donde figura un código de autenticación de dos factores (2FA). Habitualmente, esas notificaciones aparecen cuando se intenta acceder a una cuenta desde un dispositivo desconocido, por lo que cualquier alerta activa la preocupación y la sospecha de intento de intrusión.

Minutos más tarde, las notificaciones se multiplican. El usuario recibe una llamada automática desde un número gratuito, simulando ser del sistema oficial de Apple, en la que de nuevo se enuncia el código de seguridad. El ataque persigue generar un clima de urgencia y cierto pánico: el destinatario percibe intentos reales de ingreso no autorizado a su perfil y supone que su privacidad está amenazada.

Cuál es el objetivo de este ataque

El propósito de este fraude trasciende el robo puntual de credenciales. Al obtener acceso a la cuenta principal de un usuario de Apple, el atacante consigue el control sobre todos los servicios vinculados: iCloud, fotografías, correo electrónico, documentos, contactos y hasta dispositivos físicos asociados a la cuenta.

Esta maniobra puede derivar tanto en robo de identidad digital como en extorsiones, secuestro de información o venta de los datos en mercados ilegales.

La clave del éxito para los estafadores radica en la construcción de una atmósfera de confianza a partir de señales legítimas: correos oficiales, números de caso válidos, procedimientos guiados y una actitud profesional, carente de la presión o el apuro que caracteriza a fraudes habituales.

La vulnerabilidad que permite el funcionamiento de esta estafa se encuentra en el propio sistema de soporte de Apple. El hecho de que cualquier persona pueda abrir un ticket de soporte utilizando la dirección de email de otra resulta en que el usuario reciba un mensaje legítimo desde los servidores oficiales de la compañía.

Este proceso no requiere verificación previa, por lo tanto, el usuario afectado puede ser engañado con comunicaciones oficiales genuinas.

A esto se suma que los sitios diseñados para el phishing suelen utilizar dominios que aparentan relación directa con la empresa –como “appeal-apple.com”– y cuentan con certificados SSL para lucir “seguros” ante los ojos inexpertos.

Cómo protegerse de este ataque a usuarios de Apple

Las recomendaciones para evitar convertirse en víctima de estos ataques empiezan por desconfiar de llamadas no solicitadas de supuestos empleados, incluso si coinciden con correos o avisos legítimos. En caso de recibir una comunicación inesperada, la mejor decisión consiste en cortar la llamada y contactar directamente a Apple mediante los números oficiales de atención al cliente.

Jamás se deben compartir códigos de autenticación de dos factores ni “códigos de confirmación” por teléfono o mediante cualquier enlace enviado por terceros. Ningún representante legítimo de Apple ni de ninguna otra compañía solicitará esos datos al usuario en un proceso estándar de soporte.

Es indispensable verificar que cualquier sitio web visitado para solucionar un incidente corresponda exclusivamente a dominios de Apple, sin variantes ni agregados. La simple presencia de un candado de seguridad o protocolo HTTPS no asegura la autenticidad del sitio.

Últimas Noticias

Por qué la Generación Z prefiere empleos manuales a carreras universitarias y tecnológicas en EE. UU.

Uno de los principales motivos que llevan a los jóvenes de esta generación a inclinarse por oficios es la posibilidad de obtener ingresos estables

La IA de Google Gemini se vuelve más personalizada que nunca: así funciona Personal Intelligence

Esta función permite al asistente digital adaptar sus respuestas al contexto y las necesidades reales del usuario

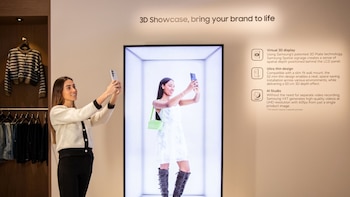

Esta es la pantalla de 85 pulgadas 3D que impactó por no necesitar gafas para la experiencia

Las primeras áreas donde las personas verán los cambios es en la publicidad, según Samsung

Steam rebaja más de 50 juegos con descuentos: GTA 5, Stranger Things y Star Wars

Otros títulos en descuento son Fallout 76, Final Fantasy VII, Doom Eternal, 7 Days to Die, Berry Bury Berry, entre otros

Adiós al SIM swap: este es el cambio que llega a tu celular para que no te roben la identidad ni dinero del banco

Varios operadores móviles ahora son parte de un acuerdo llamado Open Getway que permite a empresas como bancos hacer verificaciones de identidad en tiempo real para evitar suplantaciones