Un comportamiento inusual en el teléfono, como bloqueos inesperados o un consumo elevado de batería, podría ser más que un simple fallo técnico. Según el Instituto Nacional de Ciberseguridad de España (Incibe), estos síntomas podrían ser indicios de un ataque de Bluesnarfing, una técnica utilizada por ciberdelincuentes para acceder de manera no autorizada a dispositivos conectados mediante Bluetooth.

Este tipo de ataque, que explota vulnerabilidades en los protocolos de comunicación, representa un gran riesgo para la privacidad y la seguridad de los usuarios, y ocurre cuando los atacantes aprovechan fallos en las conexiones Bluetooth para infiltrarse en dispositivos cercanos.

Este tipo de ciberataque requiere que el Bluetooth del dispositivo objetivo esté activo y visible, y que el atacante se encuentre dentro de un rango de aproximadamente 15 metros.

Aunque esta tecnología es utilizada para conectar dispositivos como auriculares o altavoces, su uso en lugares públicos, como aeropuertos o centros comerciales, puede aumentar el riesgo de exposición a este tipo de amenazas.

Cómo funciona este ciberataque que compromete datos sensibles

El Incibe detalla que los ciberdelincuentes se valen de herramientas diseñadas específicamente para explotar las debilidades en los protocolos de comunicación Bluetooth.

Estas vulnerabilidades, que pueden estar presentes por fallos en el diseño o la implementación de los sistemas, permiten a los atacantes acceder a información personal almacenada en los dispositivos sin que el usuario lo perciba.

Entre los datos comprometidos guardados en el teléfono están: contactos, mensajes, fotografías y credenciales bancarias. Además, el uso cotidiano del Bluetooth, combinado con la falta de medidas de seguridad adecuadas, facilita la ejecución de estos ataques.

Los expertos aseguran que muchas personas no actualizan sus dispositivos con los últimos parches de seguridad, lo que deja abiertas puertas de acceso para los ciberdelincuentes, y la configuración predeterminada de algunos dispositivos, que los mantiene visibles para otros cercanos, incrementa aún más el riesgo.

Cuáles son las señales de que un celular estaría siendo vigilado

Detectar un ataque de Bluesnarfing no siempre es sencillo, porque estos suelen realizarse de manera silenciosa y sin alertas inmediatas. Sin embargo, el Incibe señala que existen ciertos indicios que podrían revelar que un dispositivo ha sido comprometido. Entre ellos se encuentran:

- Bloqueos inesperados o el envío de mensajes desde aplicaciones sin la intervención del usuario.

- Un incremento repentino del consumo de batería, incluso cuando no se están ejecutando aplicaciones exigentes.

- La aparición de dispositivos no reconocidos en el historial de conexiones Bluetooth.

- Movimientos no autorizados en cuentas bancarias, inicios de sesión desconocidos o compras no reconocidas.

Estos síntomas pueden ser señales de que los atacantes han accedido al dispositivo, y que podrían estar usando la información extraída para actividades maliciosas.

Qué consecuencias tiene este tipo de ciberataque

El impacto de un ataque de Bluesnarfing puede ser devastador para las víctimas, porque no solo compromete la privacidad, sino que puede derivar en graves problemas financieros. Las principales consecuencias incluyen:

- Robo de información personal: los atacantes pueden acceder a datos sensibles como contactos, mensajes, fotografías y credenciales bancarias. Además, puede ser utilizada para cometer fraudes, chantajes y extorsiones.

- Fraudes financieros: con acceso a datos bancarios, los ciberdelincuentes pueden realizar transacciones no autorizadas, generando pérdidas económicas significativas para las víctimas.

- Riesgos a la privacidad: documentos, fotografías o información confidencial pueden ser publicados en la deep web o utilizados como medio de chantaje.

- Propagación de ataques: al acceder a la lista de contactos de la víctima, los atacantes pueden enviar mensajes de phishing o smishing, exponiendo a más personas a riesgos similares.

El Incibe advierte que estas consecuencias no solo afectan a la víctima directa, sino que pueden extenderse a su círculo cercano, amplificando el alcance de esta amenaza cibernética.

Últimas Noticias

Tras la polémica por los therians, surge el hobby dogging: paseos sin perro y con entrenador en Europa

Ambas tendencias, amplificadas por redes sociales, muestran cómo la cultura juvenil experimenta con rutinas y rituales que difuminan la frontera entre juego y la realidad

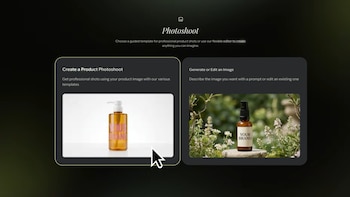

Google creó la mejor IA para transformar fotos en contenido publicitario, para redes sociales y más

Google Labs lanza un estudio virtual que adapta fotos de productos al estilo visual de la marca, generando anuncios y publicaciones coherentes y atractivas para e-commerce y redes sociales

Pokémon GO lanza Supermegaincursiones: batallas grupales y mejores recompensas por tiempo limitado

El evento Tour de Kalos introduce batallas más difíciles, Pokémon megaevolucionados inéditos y el recurso Cargas Unión, incentivando la cooperación y la estrategia entre jugadores los días 28 de febrero y 1 de marzo

Sony pone límites a la IA: el nuevo plan para evitar el robo de canciones en la música digital

La herramienta compara catálogos y calcula porcentajes de influencia, permitiendo negociar licencias o reclamar regalías cuando se detecta uso indebido de obras protegidas

¿Un celular robot? El anuncio de HONOR para el MWC 2026 que cambiará todo lo que conoces

La compañía crece 48% en la región y presenta nuevos productos como el MagicPad 4 y MagicBook Pro 14, apostando por un ecosistema digital integrado