El malware o los virus adoptan diferentes formatos y se llevan adelante ataques cada vez más sofisticados y difíciles de identificar. El objetivo puede ser conseguir datos personales, encriptar archivos para luego pedir rescate o simplemente generar malestar por un rato. Se atacan dispositivos inteligente de cualquier tipo como móviles, computadoras, cámaras de vigilancia y vehículos conectados.

Se estima que, a diario, un millón y medio de personas en el mundo son víctimas de un ataque informático. Según información difundida en el último foro de ciberseguridad de Eset, en lo que va del año, el 49% de las empresas tuvo una infección por malware; el 15 % fue víctima de phishing y el 16%, de ransomware. El dato surge de una encuesta realizada a más de 4.000 compañías en Latinoamérica.

Estos ciberataques también se pueden medir en costos económicos:

Inga Beale, CEO de Lloyds, dijo que los ciberataques les costaron a los negocios en todo el mundo hasta USD 400 mil millones en un año, y se pronostica que para 2021 las empresas tendrán 6 billones de dólares de pérdidas por este motivo.

Detrás de estos delitos no hay un hacker, ni dos, ni tres. Hay toda una industria que trabaja en red. Se trata de un entramado que se mueve en la web oscura donde muchos de "los trabajos" se cobran en criptomonedas.

En el nivel más bajo de la pirámide está el script kiddie, un término despectivo para describir a quienes utilizan programas o scripts de otros para vulnerar sistemas informáticos. Ellos no desarrollan malware, sino que se valen de archivos o datos que obtienen en foros o por otra vía para realizar sus ataques.

En un nivel más avanzado se encuentran los hackers con ciertos conocimientos técnicos. Algunos, incluso están graduados en alguna carrera de computación. Ellos, por ejemplo, se encargan de publicar exploits, que son programas que se aprovechan de un agujero de seguridad en una aplicación o sistema. Un exploit no es, en sí, un código malicioso, sino "la llave" o el modo en que se puede acceder al sistema.

Encontrar y vender un exploit es legal siempre y cuando se utilice con fines éticos. De hecho hay empresas como Zerodium que compran los exploits para desarrollar soluciones de seguridad basada en esa información. El camino ilegal sería vender eso datos a cibercriminales que la utilizan para realizar ataques.

"El precio varía mucho según lo que se ofrezca. En el mercado negro los ejecutables pueden llegar a costar 50 dólares pero un código fuente puede valer desde 500 o 1.000 dólares en adelante", explicó Matías Porolli, investigador de malware de Eset, en diálogo con Infobae.

LEA MÁS: Qué es un ataque de ransomware y cómo prevenirlo

"Cuando se habla de mercado de exploit se apunta al Zero day, que son las vulnerabilidades que no están parchadas. Es un mercado más chico de lo que uno se imagina y no apunta usualmente al usuario común porque una zero day lleva tiempo para hacer, con lo cual el costo beneficio se reduce", analizó Nicolás Waisman, VP de Immunity y especialista en seguridad.

Los exploits para antivirus están en torno a los 40 mil dólares y los que son para el sistema operativo de Apple tienen un tope de hasta 1,5 millones de dólares.

También se rentan botnets por entre 170 y 350 dólares por hora para enviar Spam o hacer ataques de DNS como el que ocurrió a fines de 2016 y que dejó a los principales sitios web del mundo sin servicio.

"Usualmente se arman botnets, el mercado va más por armar herramientas que permitan infectar de forma rápida y con vulnerabilidades que ya se conocen", subrayó Waisman.

"No son personas que trabajan solas, sino en redes, donde hay toda una infraestructura, que incluye hasta soporte técnico y marketing, para sostener esta industria del ciberdelito", destacó Porolli.

LEA MÁS: Así se usa la inteligencia artificial para combatir el ciberdelito

¿Hay que prohibir el desarrollo de vulnerabilidades? "Para mí no hay que prohibir. La herramienta en sí se puede usar para el bien o para el mal, yo trabajo en una empresa que desarrolla vulnerabilidades que se venden como producto que sirven para hacer penetration tests donde hay módulos para atacar y que son usados por las empresas para testear la seguridad propia y de las consultoras. Con lo cual no hay que apuntar a los desarrolladores de vulnerabilidades sino a quienes lo usan de manera maligna, el código en sí no es el problema", concluyó Waisman.

Cómo prevenir

Usualmente se desconoce los riesgos a la privacidad que entran en juego cuando no se toman las precauciones adecuadas, de ahí que sea fundamental tomar conciencia y educar sobre este tema. De acuerdo con un estudio de la Universidad Carnegie Mellon, el 21% de los usuarios evaluados ignoraron las advertencias de phishing activas en sus navegadores web. A su vez, un estudio de Microsoft Research, se estima que el 0,4% de los usuarios de Internet ingresan sus contraseñas en sitios verificados de phishing, según publica el sitio We Live Security.

Como medida de precaución básica, se aconseja tener instalados un antivirus, un firewall y realizar un backup periódico. Sin embargo, según Eset, sólo la mitad de las empresas en Latinoamérica tienen implementadas estas tres soluciones.

LEA MÁS:

Cómo se lavaron USD 81 millones robados en el mayor ciberataque de la historia

Criptomonedas y redes de computadoras zombies: así son los nuevos ciberataques

Qué dice el mensaje de "secuestro" del virus Petya, el nuevo ciberataque global

Últimas Noticias

Liberaron a la mujer acusada de abandonar a su hijo dentro de una bolsa en Merlo

La Justicia decidió que el proceso judicial puede continuar con la acusada en libertad. La mujer fue captada por una cámara al momento de abandonar a su recién nacido

Metro CDMX y Metrobús hoy 6 de marzo: caos en la L7 del STC

Información y actualización del servicio de transporte público en la capital este viernes

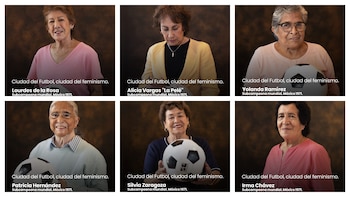

Ellas hicieron historia en el futbol femenil en México en el mundial de 1971: ahora son reconocidas

La jefa de gobierno, Clara Brugada, encabezó un homenaje a quienes desafiaron prejuicios y lograron el subcampeonato internacional, en el marco de nuevas políticas públicas orientadas a la igualdad de género

Cuál es el sabor de helado que suele tener más calorías

Este postre es delicioso, pero alto en nivel calórico

Prepárate antes de salir: conoce el pronóstico del clima en Puerto Vallarta

La temperatura más alta registrada en el país fue la del 6 de julio de 1966, cuando el termómetro subió hasta los 58.5 grados