En los últimos años, las amenazas informáticas adoptaron nuevas formas y aumentaron su alcance, afectando tanto a empresas como a usuarios individuales. Diversas técnicas ponen en riesgo la seguridad de datos sensibles y expusieron vulnerabilidades en sistemas críticos.

A medida que la economía avanza cada vez más hacia la digitalización, la protección de identidades, datos y transacciones deja de considerarse un asunto técnico y pasa a ser un factor clave para el crecimiento, la inclusión y la innovación.

Respecto a los ciberataques más comunes, según un informe de Incode Technologies y Endeavor, el phishing y la ingeniería social publicado hoy se consolidaron como tácticas predominantes en el universo de la ciberdelincuencia.

Los atacantes envían correos, mensajes y enlaces a páginas web falsas, logran generar confianza en sus víctimas y obtienen información privada. Las personas entregan contraseñas, datos bancarios y otra información sensible sin advertir el engaño, bajo la forma de un “cuento del tío digital”.

Las violaciones de datos también marcan el panorama digital. Diversos actores acceden, copian o transfieren sin autorización información confidencial de empresas, lo que facilita la filtración y venta de datos corporativos, personales y financieros a terceros. Este tipo de incidentes desencadena pérdidas económicas y daños a la reputación de las organizaciones afectadas.

El avance del malware y el ransomware impacta en la operación de sistemas y redes. Los ciberatacantes introducen software malicioso para infectar dispositivos, bloquear sistemas, exigir rescates o inutilizar información clave. Muchas víctimas sufren la alteración de la confidencialidad, la integridad y la disponibilidad de sus datos y aplicaciones.

Las vulnerabilidades en aplicaciones web y APIs se convierten en uno de los puntos más explotados por los atacantes. Las debilidades en el diseño o la implementación de sitios e interfaces de programación permiten el acceso, la modificación y la exfiltración de información, y afectan el funcionamiento de servicios esenciales.

Los ataques distribuidos de denegación de servicio (DDoS) causan la saturación de sistemas mediante tráfico malicioso generado por redes de equipos comprometidos. Esto impide el acceso a sitios web, servidores y plataformas críticas, y dejan sin servicio a miles de usuarios legítimos.

En el ámbito de las comunicaciones, los ataques man-in-the-middle permiten a los ciberdelincuentes interceptar y manipular el intercambio de datos entre usuarios, redes y dispositivos. Los atacantes espían y capturan información confidencial durante la transferencia, lo que afecta tanto a individuos como a organizaciones.

El desarrollo de la inteligencia artificial facilita la proliferación de deepfakes. Se generan contenidos de audio, imagen y video manipulados para simular autenticidad, lo que dificulta la verificación de la información y permite la difusión de fraudes y campañas de desinformación.

Por último, las amenazas de seguridad en la nube cobran fuerza a medida que las organizaciones migran sus datos y servicios a infraestructuras cloud. Los ataques comprometen la disponibilidad, integridad y confidencialidad de los recursos alojados, y obligan a las empresas a reforzar sus controles y políticas de protección.

La sofisticación y diversificación de los ciberataques modifican el escenario digital e impulsan la actualización constante de las estrategias de defensa en todos los sectores.

“La velocidad de su transformación digital es una oportunidad histórica pero también un riesgo si no se acompaña de inversión en talento, regulación inteligente y cooperación regional; fundamentales para el desarrollo económico y la construcción de confianza en la era digital”, señalaron Intercode y Endeavor.

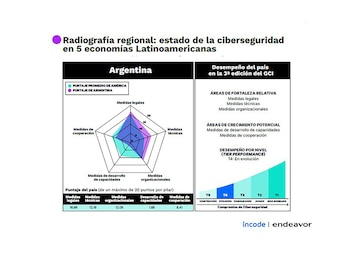

En cuanto a Argentina puntualmente, las entidades destacaron que es un país en “evolución” en temas de ciberseguridad. Con bases legales y organizacionales establecidas, pero con la necesidad urgente de invertir en capital humano y fortalecer la cooperación para alcanzar un estadio más avanzado de madurez digital.

Argentina se encuentra en el nivel T4, es decir, en evolución del índice global de ciberseguridad, lo que refleja que ya ha superado la etapa inicial de construcción, pero aún no alcanza un nivel avanzado. Sus fortalezas se encuentran en el plano legal, técnico y organizacional.

No obstante, su desempeño resulta claramente insuficiente en materia de desarrollo de capacidades y cooperación. Se observan falencias en el fortalecimiento de capacidades en ciberseguridad, como la implementación de campañas de concientización, iniciativas educativas y programas de incentivos.

Del mismo modo, en el plano de la cooperación en ciberseguridad, se advierte la necesidad de impulsar alianzas público-privadas, ampliar la participación en acuerdos internacionales y promover una mayor colaboración interinstitucional.

El país se encuentra frente a la “necesidad urgente de invertir en capital humano y fortalecer la cooperación para alcanzar un estadio más avanzado de madurez digital”, subrayaron Incode y Endeavor.

Últimas Noticias

El superávit energético amortigua la crisis global, pero el invierno obligará a importar hasta 20 barcos de GNL

Pese al impacto internacional del precio del petróleo, el país mantiene un saldo energético positivo que reduce la vulnerabilidad externa. Sin embargo, el pico de demanda invernal obligará a reforzar el abastecimiento con cargamentos de gas natural licuado

Pese a la ola importadora, 7 de los 10 modelos de autos más vendidos en el primer bimestre son argentinos: cuáles son

Más de la mitad de todos los autos que se vendieron en el primer bimestre se concentra en sólo 20 modelos. Siete autos nacionales son el escudo que todavía se imponen a una mayoría de autos brasileños. Casi no hay impacto de modelos chinos

Créditos en dos velocidades: se estancan los préstamos para el consumo pero los hipotecarios todavía resisten

El sistema financiero local presentó señales mixtas en el segundo mes del año, con caídas para el gasto pero un avance sostenido en el financiamiento inmobiliario

Alerta en el comercio uruguayo: señalan que hay un menor dinamismo y problemas de competitividad

Ocho de los 15 rubros del comercio y servicios tuvieron una caída de su crecimiento en el último trimestre del año, mientras que cuatro de cada 10 empresas crecieron

Del alimento al veterinario: cuánto sale mantener una mascota en la Argentina

Alimentación, consultas veterinarias, vacunas, paseos y peluquería forman parte de los gastos que las familias deben considerar para garantizar su bienestar