La red WiFi es una de las puertas de entrada más utilizadas para acceder a internet desde dispositivos personales. Sin embargo, al estar abierta a conexiones inalámbricas, también se convierte en una infraestructura vulnerable si no se controla adecuadamente quiénes están conectados a ella.

Un intruso con conocimientos básicos puede utilizar una red doméstica para interceptar comunicaciones, acceder a archivos compartidos, espiar la actividad en línea o incluso lanzar ataques a otros dispositivos conectados.

Por lo que permitir que dispositivos no identificados o no autorizados permanezcan conectados a una red WiFi representa un riesgo potencial para la seguridad de los datos personales y de la infraestructura tecnológica del hogar.

Consecuencias del uso indebido de una red

Cuando una persona no autorizada se conecta a una red WiFi, puede consumir gran parte del ancho de banda disponible, lo cual puede reducir significativamente la velocidad de navegación o afectar la calidad de servicios como videollamadas, transmisión de video o juegos en línea.

Además, si una actividad ilegal se realiza desde una red particular —como la descarga de contenido con derechos de autor, el envío de correos masivos no solicitados o la distribución de material ilícito—, la responsabilidad inicial recae sobre el titular del servicio de internet.

Aunque posteriormente se pueda demostrar que se trató de un tercero, el proceso puede involucrar investigaciones, sanciones o suspensión del servicio.

Cómo detectar dispositivos conectados

La mayoría de los enrutadores modernos permiten ver una lista de los dispositivos conectados a través del panel de administración del equipo.

Para acceder a esta información, es necesario ingresar a la dirección IP del router desde un navegador web, introducir las credenciales de acceso —que deben haber sido modificadas respecto a las predeterminadas de fábrica— y consultar el apartado correspondiente, que suele llamarse ‘Dispositivos conectados’, ‘Clientes DHCP’ o ‘Lista de dispositivos’.

Existen también aplicaciones móviles y programas de escritorio que facilitan esta tarea, al identificar por nombre y dirección MAC cada uno de los dispositivos conectados, permitiendo al usuario reconocer cuáles pertenecen a miembros del hogar y cuáles no han sido autorizados.

Prácticas para proteger la red

Entre las medidas más efectivas para restringir el acceso no autorizado a una red WiFi se encuentra la actualización de la contraseña de forma periódica y el uso de un protocolo de seguridad robusto, como WPA3, que ofrece mayores garantías frente a ataques de fuerza bruta o de diccionario.

Si el router no es compatible con WPA3, se recomienda al menos usar WPA2 y evitar configuraciones abiertas o con contraseñas débiles.

Otra recomendación es desactivar la difusión del nombre de la red (SSID), de modo que la red no sea visible para quienes no la conozcan.

También es posible limitar el número de dispositivos conectados o activar listas de control de acceso (ACL), que permiten especificar manualmente qué direcciones MAC tienen permiso para conectarse.

Redes de invitados y segmentación

Una forma de ofrecer conectividad a visitantes sin comprometer la seguridad de la red principal es mediante la creación de una red para invitados, disponible en muchos modelos de routers.

Esta red opera de forma independiente y puede configurarse con restricciones adicionales, como un límite de tiempo o un ancho de banda reducido. Esto permite que los dispositivos personales permanezcan protegidos, al evitar que otros accedan a carpetas compartidas, impresoras o dispositivos de almacenamiento conectados.

Además, en redes domésticas con múltiples dispositivos inteligentes, resulta útil segmentar la red para evitar que una vulnerabilidad en un electrodoméstico, televisor o cámara de seguridad conectada afecte a computadores personales u otros dispositivos críticos.

Revisar quién tiene acceso a una red WiFi doméstica no solo permite mejorar la calidad de la conexión, sino que es una medida esencial de ciberseguridad.

Últimas Noticias

Cómo saber si alguien entró a mi WhatsApp y leyó mis conversaciones

El acceso de desconocidos a una cuenta puede facilitar la suplantación de identidad, exponer datos privados y permitir el robo de información personal

Sergey Brin, confundador de Google, volvió a trabajar tras jubilarse y revela una verdad incómoda

El cofundador de Google regresó al trabajo tras reconocer que el retiro anticipado lo dejó aburrido y sin propósito, poniendo en debate la importancia de planificar una pensión con sentido

La esperada secuela de ‘Las guerreras K-Pop’ no llegaría en 2029 y esta es la razón

La películas animada es la más vista en la plataforma de Netflix y sus canciones han ocupado los primeros puestos en listas musicales

Tras la polémica por los therians, surge el hobby dogging: paseos sin perro y con entrenador en Europa

Ambas tendencias, amplificadas por redes sociales, muestran cómo la cultura juvenil experimenta con rutinas y rituales que difuminan la frontera entre juego y la realidad

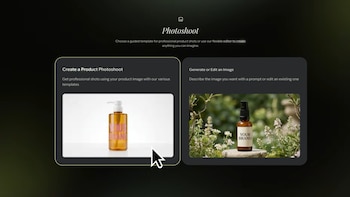

Google creó la mejor IA para transformar fotos en contenido publicitario, para redes sociales y más

Google Labs lanza un estudio virtual que adapta fotos de productos al estilo visual de la marca, generando anuncios y publicaciones coherentes y atractivas para e-commerce y redes sociales