Una ofensiva informática de gran escala ha puesto en alerta a la comunidad global. Se trata de un ciberataque de fuerza bruta que ha comprometido millones de direcciones IP a lo largo del mundo y entre los países afectados están Brasil, Argentina y México.

Este ataque, que ya ha alcanzado dimensiones alarmantes, tiene como objetivo principal los dispositivos de red, particularmente los sistemas de seguridad que protegen infraestructuras digitales críticas.

Cómo es el ataque que ha puesto en riesgo direcciones IP

Según informes de The Shadowserver Foundation, un total de 2,8 millones de direcciones IP están involucradas en este ataque. Este número refleja la magnitud del ataque, que utiliza una combinación de dispositivos comprometidos para intentar acceder a dispositivos de seguridad como cortafuegos, puertas de enlace VPN y otros equipos de protección digital.

En lugar de depender de servidores proxy tradicionales, los atacantes están empleando proxies residenciales, lo que les permite ocultar sus actividades tras direcciones IP legítimas, lo que dificulta su detección y bloqueo.

Este tipo de ataque, que implica un esfuerzo coordinado entre cientos de miles de dispositivos, se ha ejecutado mediante una botnet (una red de dispositivos comprometidos) que incluye routers y dispositivos IoT de marcas como MikroTik, Huawei, Cisco y ZTE.

Los atacantes han logrado infectar estos equipos a través de vulnerabilidades no corregidas o actualizaciones de seguridad inexistentes, lo que les ha permitido utilizarlos como nodos de salida en sus ataques a gran escala.

Cuál ha sido el impacto de este ataque

El alcance global de este ciberataque es una de las características más inquietantes. Las conexiones maliciosas provienen de una diversidad de países, entre ellos Brasil, Turquía, Rusia, Argentina, Marruecos y México, según el informe de Shadowserver. Este patrón indica que el ataque tiene una dimensión transnacional, afectando a usuarios de todo el mundo.

En particular, los atacantes han enfocado sus esfuerzos en dispositivos de seguridad de marcas reconocidas, los cuales son esenciales para proteger las redes corporativas y servicios de acceso remoto. Sin embargo, la vulnerabilidad de equipos más generales, como routers domésticos y otros dispositivos IoT, también ha facilitado la magnitud de la ofensiva.

Una de las estrategias utilizadas por los atacantes es enrutar el tráfico a través de redes domésticas para que el tráfico malicioso parezca legítimo. De esta forma, los atacantes logran eludir las restricciones que suelen bloquear accesos sospechosos, lo que agrava aún más la situación de seguridad.

Cuáles son los riesgos de los ataques de este tipo

Aunque este ciberataque está dirigido principalmente a infraestructuras de seguridad, los efectos para los usuarios domésticos y las empresas son igualmente graves. En primer lugar, la interrupción de servicios digitales puede afectar a empresas que dependen de sus plataformas en línea para operar, lo que podría resultar en una pérdida de ingresos.

Además, la infiltración en redes corporativas o domésticas puede poner en peligro datos sensibles, exponiendo tanto a empresas como a individuos a riesgos de robo de información y fraude.

La magnitud de la ofensiva también subraya una creciente preocupación sobre la vulnerabilidad de dispositivos que no reciben actualizaciones de seguridad regulares.

Cómo protegerse de un ciberataque de fuerza bruta

- Contraseñas fuertes: es fundamental utilizar contraseñas robustas que combinen letras, números y símbolos. Las contraseñas simples y fáciles de adivinar son un objetivo común de los ataques de fuerza bruta.

- Autenticación en dos pasos (2FA): activar la autenticación multifactor (MFA) añade una capa extra de seguridad que dificulta enormemente el acceso no autorizado, incluso si los atacantes logran descifrar la contraseña.

- Actualización constante de dispositivos: mantener todos los dispositivos actualizados con los últimos parches de seguridad es una de las formas más eficaces de protegerse de las vulnerabilidades conocidas que los atacantes explotan. Las actualizaciones regulares de software y firmware ayudan a cerrar posibles brechas de seguridad.

- Reemplazar dispositivos obsoletos: si un dispositivo ya no recibe soporte o actualizaciones, es recomendable reemplazarlo por uno más moderno y seguro. Los atacantes se aprovechan de la obsolescencia tecnológica para lanzar sus ataques.

- Restringir el acceso por IP: en los dispositivos de red, es recomendable limitar el acceso solo a direcciones IP de confianza. Esto dificulta que los atacantes puedan ingresar a través de accesos remotos.

- Instalación de software de seguridad: utilizar programas antivirus y otras soluciones de seguridad ayuda a detectar posibles amenazas antes de que comprometan la seguridad de los dispositivos.

Últimas Noticias

Elon Musk advierte en el Foro de Davos que la IA podría ser “más inteligente que cualquier humano al final de 2026”

El fundador de Tesla y SpaceX aseguró también que la llegada de robots humanoides al mercado transformará la economía y el trabajo

La IA reduce horas de trabajo, pero jefes y empleados perciben su impacto de forma diferente

Solo el 2% de estos directivos consideran que la inteligencia artificial no aporta un ahorro de tiempo, según un estudio

¿Puedes detectar un deepfake?: un test revela que la edad influye en la precisión

Mientras los jóvenes reconocen ocho de cada 10 fraudes, los adultos mayores presentan mayores dificultades

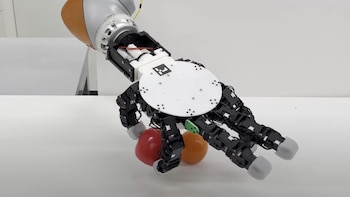

Investigadores de Suiza y el MIT construyen una mano robótica desmontable capaz de sujetar cosas mejor que el humano

El dispositivo puede sujetar y manipular objetos superando las limitaciones biológicas mediante un diseño innovador y flexible

OpenAI busca expandir la IA en los países: aplicaciones en educación, salud y preparación ante desastres

La iniciativa OpenAI for Countries tiene como objetivo acercar los productos y capacidades de la compañía a países que aún no disponen de pleno acceso a la tecnología de IA