La seguridad digital es un desafío cada vez más complejo y, aunque no siempre lo percibimos, existen técnicas que permiten a los hackers disfrazarse en internet y acceder a información confidencial.

Una de las más peligrosas se conoce como “suplantación de IP” o IP spoofing. Esta estrategia, que puede afectar tanto a usuarios particulares como a empresas, consiste en falsificar la dirección IP para engañar a sistemas y personas, facilitando desde ataques a redes hasta el robo de datos personales.

¿Qué es la suplantación de IP (IP spoofing)?

La dirección IP es el equivalente digital de una dirección postal: identifica a cada dispositivo conectado a internet. De acuerdo con la empresa de ciberseguridad NordVPN, el IP spoofing es el proceso mediante el cual un atacante manipula esta dirección en los paquetes de datos, haciendo que parezca que la comunicación proviene de un origen confiable.

Es como si un ladrón enviara una carta con el nombre y la dirección de un vecino de confianza, logrando así que la víctima baje la guardia.

En términos técnicos, el ciberdelincuente modifica la cabecera de los paquetes de datos enviados a través de la red, ocultando su verdadera identidad o haciéndose pasar por otro dispositivo. Así, puede acceder a sistemas privados, secuestrar sesiones, lanzar ataques masivos (como los DDoS) o interceptar información confidencial.

Principales riesgos y consecuencias

Este truco digital presenta riesgos serios para cualquier usuario y organización:

- Difícil de rastrear: La verdadera identidad del atacante permanece oculta, complicando la detección y el bloqueo.

- Facilita ataques DDoS y phishing: Permite saturar servidores, dejar fuera de servicio redes completas y engañar a usuarios desprevenidos para robar credenciales.

- Robo de datos y acceso ilegal: Puede llevar al acceso no autorizado a sistemas privados, así como al secuestro de sesiones y robo de archivos sensibles.

- Amenaza a servicios antiguos: Equipos que dependen de autenticación por dirección IP, como ciertos servicios de red o protocolos antiguos, son especialmente vulnerables.

Cómo funciona el ataque a la IP

Cuando navegas por internet, la información se transmite en pequeños paquetes de datos, cada uno con una etiqueta de origen (tu IP) y destino (el sitio web o servicio). El hacker manipula esa etiqueta, reemplazando su IP real por una de confianza o incluso por la de la propia víctima.

El servidor o dispositivo receptor cree que la solicitud es legítima y, en ese momento, el atacante puede interceptar, modificar o inyectar tráfico malicioso.

Este método explota debilidades en los protocolos TCP/IP, que no verifican por defecto si la dirección de origen es realmente la del remitente. Por eso, el IP spoofing es especialmente efectivo en ataques DDoS, botnets y técnicas de intermediario (man-in-the-middle).

Tipos de ataques

- Ataques DDoS: Los hackers envían enormes cantidades de tráfico desde IPs falsificadas para saturar servidores. Ejemplo: el ataque a GitHub en 2018, que interrumpió el servicio por 20 minutos.

- Botnets: Computadoras infectadas con IPs suplantadas se utilizan para enviar spam, minar criptomonedas o lanzar ataques masivos, ocultando la identidad del atacante.

- Man-in-the-middle: El hacker se sitúa entre el usuario y el sitio web, interceptando y modificando los datos sin que la víctima lo note.

¿Cómo detectar y protegerse del IP spoofing?

Detectar este tipo de ataques no es sencillo para el usuario promedio, ya que suelen ocurrir en niveles profundos de la red. Sin embargo, existen algunas señales de alerta:

- Conexión a internet repentinamente lenta.

- Inicios de sesión sospechosos en tus cuentas.

- Correos rebotados o fallos de acceso a sitios habituales.

Para empresas y usuarios avanzados, el filtrado de paquetes en routers y firewalls es una herramienta clave, así como el uso de software de monitoreo de red como Wireshark y sistemas de detección de intrusiones.

Medidas de protección recomendadas:

- Utiliza firewalls y sistemas de detección de intrusiones.

- Mantén actualizado el firmware de tus dispositivos y routers.

- Usa contraseñas fuertes y únicas, y cambia las predeterminadas del router.

- Considera el uso de VPN para cifrar tu tráfico y ocultar tu IP real.

- No compartas información sensible en redes públicas sin protección.

<br>

Últimas Noticias

La inteligencia artificial redefine los empleos profesionales y acelera la automatización

Especialistas coinciden en que la adopción masiva de sistemas avanzados exige una respuesta ágil para crear resiliencia financiera y estimular el aprendizaje permanente

Cómo funciona el mercado de criptomonedas y cuál es su valor este 13 de febrero

Así se han movido las criptomonedas en las últimas horas

Cómo es la nueva IA de Google que resuelve problemas científicos

El modelo Gemini 3 Deep Think utiliza un sistema de razonamiento que evalúa y descarta rutas lógicas inconsistentes antes de responder

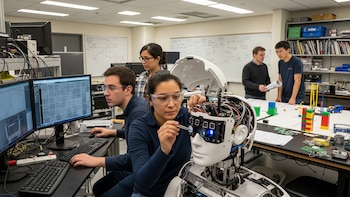

Desarrollan sensor que les da a los robots una visión de 180 grados y olfato artificial

El dispositivo, inspirado en la biología de la mosca de la fruta, amplía la autonomía y eficacia de las máquinas

Cómo Google apuesta todo para dominar la infraestructura de la inteligencia artificial

La empresa matriz Alphabet lanzó una emisión récord de deuda a 100 años para financiar el mayor salto de capacidad en su historia: busca duplicar su infraestructura de inteligencia artificial, apostando a liderar el control de los chips y los centros de datos