La popularidad de WhatsApp como medio para compartir información laboral ha facilitado la comunicación y el intercambio de documentos entre empleados y organizaciones. Sin embargo, esta misma herramienta se ha convertido en un objetivo creciente para grupos de ciberamenazas sofisticadas que buscan extraer datos confidenciales de empresas e instituciones.

El Equipo Global de Investigación y Análisis (GReAT) de Kaspersky detectó una campaña orquestada por el grupo Mysterious Elephant, clasificado como APT (Amenaza Persistente Avanzada), que pone en jaque la seguridad de redes institucionales y gubernamentales.

Cómo funciona el ciberataque que afecta a WhatsApp

De acuerdo con la investigación, los atacantes no vulneran directamente la infraestructura de WhatsApp ni sus servidores. Su enfoque es comprometer los equipos que los usuarios emplean para acceder a la aplicación, especialmente aquellos que utilizan WhatsApp Desktop o el navegador en computadores de trabajo.

Una vez tomado el control del dispositivo, los delincuentes localizan y extraen los archivos que se han enviado o recibido por el servicio de mensajería, incluyendo documentos, imágenes y datos comprimidos.

Este tipo de filtración va mucho más allá de la pérdida de datos. La exposición de información fuera de los canales corporativos puede desencadenar graves repercusiones en la reputación de una organización, afectar su estabilidad operativa y perjudicar sus relaciones con clientes y socios.

Además, los atacantes pueden permanecer indetectados durante largos periodos, acumulando documentos, credenciales y material sensible compartido en aplicaciones cotidianas como WhatsApp o navegadores. Los expertos alertan que este escenario puede derivar en pérdidas económicas cuantificables y en daños de confianza difíciles de recuperar, especialmente cuando los datos fugados son críticos o confidenciales.

El método adoptado por Mysterious Elephant refleja un cambio en las tácticas del cibercrimen dirigido. Según Kaspersky, el grupo utiliza tanto herramientas propias como componentes de código abierto modificados, adaptando continuamente su infraestructura para evadir los mecanismos tradicionales de detección.

Cómo obtienen los ciberdelincuentes el control de los dispositivos

El acceso inicial se consigue a través de técnicas de ingeniería social: correos electrónicos personalizados, spear-phishing y documentos infectados capaces de descargar cargas maliciosas al ser abiertos.

Una vez obtenida la entrada, los atacantes despliegan una cadena de herramientas que les permite obtener privilegios, desplazarse entre sistemas y extraer información sin levantar sospechas.

Entre los recursos detectados destaca el empleo de scripts de PowerShell, una utilidad legítima de Windows que los atacantes convierten en medio para ejecutar órdenes y descargar software adicional de manera oculta. Estos scripts se comunican frecuentemente con servidores remotos controlados por los delincuentes, lo que les garantiza un acceso persistente y disimulado.

Una de las piezas clave usadas por Mysterious Elephant es la herramienta BabShell, que establece una conexión remota directa entre el computador afectado y los atacantes, permitiendo el control a distancia de la máquina.

Gracias a BabShell, los ciberdelincuentes recolectan datos básicos del sistema y usuario, además de ejecutar instrucciones o instalar programas dañinos. BabShell puede activar también componentes más sofisticados, como MemLoader HidenDesk, diseñado para ejecutar código malicioso directamente en la memoria del sistema, sin dejar rastros en el disco y haciendo aún más compleja la detección y eliminación de la amenaza.

“La operación de este grupo está pensada para pasar desapercibida y mantenerse activa incluso cuando se intenta detenerla. Su infraestructura cambia constantemente, se adapta con rapidez y dificulta el rastreo por parte de los equipos de seguridad”, detalló Fabio Assolini, director de Investigación y Análisis para América Latina en Kaspersky.

Añadiendo que la amenaza principal radica no solo en el robo de información, sino en la pérdida de control y visibilidad sobre las actividades dentro del entorno digital institucional.

Cómo prevenir la estafa por WhatsApp

Con el aumento de estos ataques, los especialistas de Kaspersky sugieren adoptar una estrategia de defensa integral para proteger tanto la información como los dispositivos:

1. Fortalecer la protección del correo electrónico y verificar mensajes sospechosos: La mayoría de estos ataques comienza con correos falsos y documentos infectados. Implementar filtros antiphishing y analizar cuidadosamente los enlaces antes de abrir cualquier archivo resulta esencial.

2. Proteger equipos y delimitar el uso de mensajería: Mantener actualizado el software de todos los dispositivos, evitar el intercambio de archivos sensibles fuera de canales corporativos y restringir el uso de aplicaciones como WhatsApp para información confidencial son medidas recomendadas.

3. Fomentar la cultura de seguridad: Capacitar de forma regular al personal permite identificar intentos de ingeniería social, correos engañosos y actividades anómalas en el sistema. El factor humano sigue siendo la primera línea de defensa ante la sofisticación de estas amenazas.

El uso cotidiano de WhatsApp para asuntos laborales debe ir acompañado de nuevas prácticas de seguridad, tanto técnicas como de formación. Ignorar el riesgo puede exponer información vital de la empresa sin que los usuarios se den cuenta, poniendo en jaque operaciones, activos y reputación.

Últimas Noticias

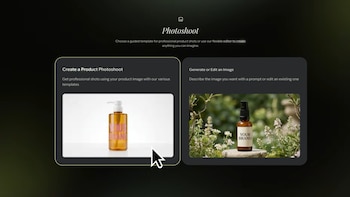

Google creó la mejor IA para transformar fotos en contenido publicitario, para redes sociales y más

Google Labs lanza un estudio virtual que adapta fotos de productos al estilo visual de la marca, generando anuncios y publicaciones coherentes y atractivas para e-commerce y redes sociales

Pokémon GO lanza Supermegaincursiones: batallas grupales y mejores recompensas por tiempo limitado

El evento Tour de Kalos introduce batallas más difíciles, Pokémon megaevolucionados inéditos y el recurso Cargas Unión, incentivando la cooperación y la estrategia entre jugadores los días 28 de febrero y 1 de marzo

Sony pone límites a la IA: el nuevo plan para evitar el robo de canciones en la música digital

La herramienta compara catálogos y calcula porcentajes de influencia, permitiendo negociar licencias o reclamar regalías cuando se detecta uso indebido de obras protegidas

¿Un celular robot? El anuncio de HONOR para el MWC 2026 que cambiará todo lo que conoces

La compañía crece 48% en la región y presenta nuevos productos como el MagicPad 4 y MagicBook Pro 14, apostando por un ecosistema digital integrado

Más allá de las redes sociales: el origen oculto de los Therians que quizás no conocías

La gran cantidad de videos que abundan en plataformas como TikTok o Instagram de adolescentes que actúan como animales han generado diferentes opiniones